对比各大晚会,315晚会可能是最受欢迎的晚会之一了吧。

从智能骚扰电话,到防不胜防的人脸识别,再到披着儿童手表外皮的24小时偷窥器……随着技术的不断发展,信息安全也成为315晚会的“常客”。

这不,就在今晚的315晚会上,以手机为中心,再一次不负众望的挖出了不少“陷阱”。

(相关资料图)

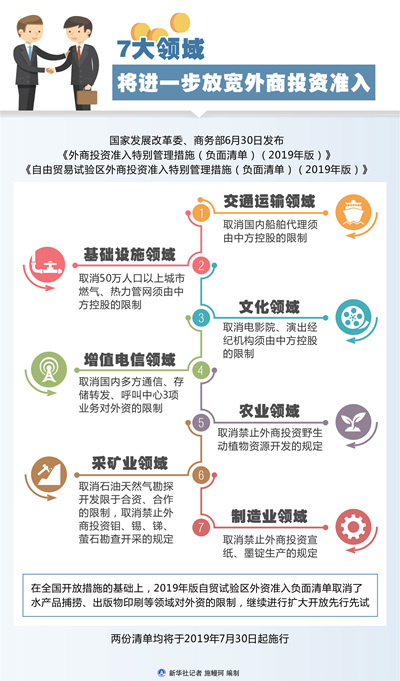

(相关资料图)

短信链接、共享屏幕,“隔空盗刷”让你钱包空空

在315晚会的短片中,一位陈女士收到了一条提示ETC卡被禁用的短信,需要她点击短信中的链接来登录网页进行签办。

通过短片可以看到,链接点开后是一个肉眼看上去并没有什么特殊的ETC在线认证中心,但就在输入车牌号并点击屏幕下方的“下一步”按钮后,又出现了一个界面,需要陈女士填写姓名、电话、身份证号、银行卡号,甚至还有银行卡余额。看到这里,想必手机前的你已经感受到了一丝危机感。

没错,这是一条诈骗短信,就在输入个人信息后,陈女士短短3秒内就接收到了6条分别扣款299.23元的短信。而通过315信息安全实验室的测试,我们可以看到,在钓鱼网站每填写一项信息,就会被后台系统自动记录下来,不法分子也由此掌握了用户的个人信息。

此外,不仅仅是短信,随着线上会议、线上课堂等应用的兴起,共享屏幕已经成为一件普通的事情,但正是这一个在过去3年中近乎成为日常的行为,被不法分子用作诈骗手段。

在315信息安全实验室的测试中,不法分子给用户发送诱骗短信后,便用手机A发起屏幕共享,一旦用户同意,那么他在手机上的一切操作都将在骗子眼中一览无余。比如登录支付宝,在屏幕共享之后,不法分子利用手机B验证码登录平台,发送到用户手机中的验证码因为共享的缘故将呈现在手机A中,如此手机B便可以完成登陆操作,之后便可以执行盗刷的行为。

就是一条简短的诈骗短信,便可以如此“轻松”获取个人信息、盗刷钱财。

直播间流量背后,存在着一部部“僵尸手机”

在追求流量的时代,水军已经发展成为了一个产业。但你可能想不到的是,看似热闹的直播间,那些进进出出,甚至发评论、购物的ID其实是一部被电脑操控着的手机,明码标价直播人气100人一小时在线49元,点赞10万18元,评论30个59元。

在315晚会曝光的视频中,一位林经理通过电脑上的手机群控系统,只是简单的几个操作,就将十多个水军送入了一个售卖工艺品的直播间。而在他的电脑对面,就是占据了整个视角的百来台智能手机。

这位林经理介绍,通过云控系统可以控制大量水军,无人值守、自动工作,很多直播公司都会用这样的群控系统,有些大主播甚至会为此花上亿元做机房。

不仅仅是电脑,即便是手机,也可以利用云控系统同时操控200-20000台手机,甚至还能设定进入批次与时间、评论内容,以看起来更为真实。至于这些账号从哪里来,也很简单,通过物联卡即可实现批量注册。

据了解,物联卡是一种为物联网应用而设计的SIM卡,主要用于物与物之间的通信,无法进行语音通话,支持蜂窝网络、WIFI、蓝牙等多种通信方式。

此外,不仅仅是直播,还有公司利用云控系统为一些游戏平台提供水军,以假扮用户来提高人气。至于如何通过游戏平台的实名认证门槛,一家名为亚润进网络科技的公司也做了验证——将大量居民身份证信息导入云控系统数据库,系统自动输入姓名、身份证号。

需要注意的是,这些居民身份证信息都是真实有效的。“我们有渠道,但是不方便给你透露。”这位亚润进网络科技的周经理在视频最后表示。

免费的“破解版App”,实则是“永久版跟踪器”

就在前不久,网络上针对各类视频平台手机、电视会员不通等问题涌现了大量吐槽。而在这波吐槽下,有人选择妥协,也有人选择那些标榜着“不需花钱即可享受会员资源”的破解版App。但在这类应用的背后,却隐藏着不法分子。

315信息安全实验室技术人员对此进行了验证发现,这类破解版App藏着不少的猫腻。

对比正版App,这类破解版App往往会多安装一些毫不相关的第三方插件,一旦运行,这些插件就能够不动声色地盗取用户个人信息,包括上网地址、手机设备的识别号、电话卡的识别号,甚至操作系统的识别号。

仅仅只要2-3种信息,即便只有更换手机或电话号码,不法分子也可精准锁定用户,进而实时捕捉和追踪用户动态,为之后精准推送广告而提供便利。更严重的,这类破解版App还可以监听用户的通话状态,甚至还有可能通过嵌入的国外SDK软件包,进而向境外IP地址输送数据包。

最后

就在315晚会结束后,围绕以上产品的“公关行动”已经开始了。比如云控系统,电商平台中已经有不少产品下架。

不难发现,在以上这些骗局中,部分技术最初被开发出来只是为了便于消费者的生活体验,比如有着共享功能的线上会议类软件,以及用于推进物联网生态的物联卡……但正如一句被说过无数次的话——科技是把双刃剑,关键在于用它的人,以及怎么用。

信息安全保护,仍是一场持久战。

关键词: